Unternehmen stehen bei der Konzeption und Implementierung ihrer Identitäts- und Zugriffsmanagementsysteme vor einer Reihe von Herausforderungen, da die Vorschriften und gesetzlichen Anforderungen einem ständigen Wandel unterliegen und kontinuierlich angepasst sowie weiter verschärft werden.

Damit einher geht die Verwaltung und Pflege von Berechtigungskonzepten für Applikationen, IT-Systeme und sonstigen IT-Ressourcen, die schützenswerte Informationen speichern oder verarbeiten. Daher müssen moderne Berechtigungskonzepte dynamisch, skalierbar und flexibel anpassbar sein, um eine Anforderungskonformität gewährleisten zu können. Die Einhaltung von Datenschutzbestimmungen, die Sicherung von Finanztransaktionen, der Schutz sensibler Gesundheitsdaten sowie die Gewährleistung der Informationssicherheit sind nur einige wesentliche Beispiele für die Treiber hinter den einzelnen Vorschriften.

In der Praxis zeigt sich, dass klassische Lösungsansätze, bei denen Berechtigungskonzepte statisch mittels Word- / Excel-Dokumenten bzw. Confluence oder ähnlichen Wiki-Lösungen umgesetzt sind, weiterhin häufig vorzufinden sind. Diese führen jedoch zu manuellen Aufwendungen bezüglich der Pflege, Überprüfung und Freigabe von Berechtigungskonzepten. Darüber hinaus sind derartige Lösungen meist fehleranfällig und eine Wahrung der Aktualität mit großen Bemühungen verbunden. Dies kann im schlimmsten Fall zur Gefährdung der Compliance führen.

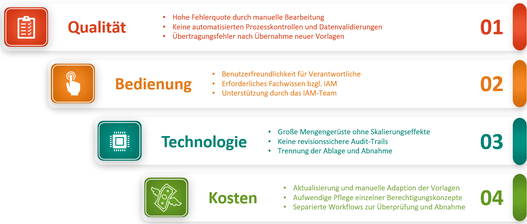

Herausforderungen bei klassischen Lösungsansätzen: